هیچ سیستم کامپیوتری از حملهی بدافزار در امان نیست و آشنایی با انواع بدافزار و سازوکار و راههای مقابله با آن، از الزامات این روزها محسوب میشود.

طرفداران سریالهایی مانند Mr. Robot و Black Mirror احتمالا بهخوبی با چهرهی بسیار خطرناک و دلهرهآور بدافزارها و عمق قدرت و نفوذ هکرها در زندگی کاربران ناآگاه اینترنت آشنا هستند. در سریال Mr. Robot، هکری نابغه که حتی قدرت نفوذ به سیستم افبیآی دارد، بدافزاری طراحی میکند تا به کمک آن فایلهای بکاپ بدهی ۷۰ درصد مردم جهان را که در مالکیت شرکت بزرگ و شرور E-corp است، نابود کند. البته در ادامهی داستان خواهیم دید هکرها چقدر آسان به اطلاعات اکانت آنلاین، حسابهای بانکی، سیستمهای مبتنی بر اینترنت اشیا و گوشیهای موبایل دسترسی پیدا میکنند و از این اطلاعات برای کنترل افراد و باجخواهی بهره میبرند.

اگر بعد از تماشای سریال Black Mirror تصمیم گرفتید دوربین لپتاپ را با چسب و کاغذ بپوشانید، احتمالا در این تصمیمگیری تنها نیستید؛ چرا که هکرها در کمین و هر لحظه منتظرند از کوچکترین حفرهی امنیتی وارد دستگاه شما شوند و آن را با انواع بدافزار آلوده کنند.

سیر تکاملی بدافزارها که گفته میشود با ظهور ویروس Brain روی فلاپیدیسک شروع شد، مجموعهی بزرگی از تروجانها، کرمها، وایپرها، باجافزارها و دیگر نرمافزارهای مخربی را به دنیای تکنولوژی عرضه کرده که در بسیاری از موارد، زندگی افراد و سازمانها را عملا فلج میکند.

انواع مختلف بدافزارهایی که برای کاربران اینترنت در دههی ۱۹۹۰ دردسر ایجاد کرد، از جمله پاک کردن دادهها، تخریب هارد دیسک دستگاه یا اذیت و آزار کاربر با نمایش پیامهای مضحک یا پخش صدا، میتوان حالا در وبسایت موزهی بدافزار و در محیطی امن تماشا کرد.

شاید برخی از این بدافزارها حالا به نظر ساده برسد؛ اما فراموش نکنید همین بدافزارهای ابتدایی بودند که اساس نسخههای پیشرفتهتر و خطرناکتر را پایهگذاری کردند. در این مقاله به بررسی انواع مختلف بدافزارها و سازوکار آنها خواهیم پرداخت و در انتها روشهای محافظت دربرابر آنها را معرفی میکنیم.

بدافزار

بدافزار یا malware کوتاهشدهی عبارت «malicious software» بهمعنی نرمافزار مخرب است. بدافزار توسط مهاجمان سایبری با نیت دسترسی یا آسیبرسانی به کامپیوتر یا شبکهی اینترنتی طراحی میشود و در اغلب موارد، قربانی حمله از وجود آن در سیستم خود بیخبر است. زمانیکه بدافزار وارد کامپیوتر شود، بدون اجازه، دسترسی هکرها را به اطلاعات، دستگاهها و سیستمها ممکن میسازد. بدافزار ابتدا بهعنوان نوعی خرابکاری سایبری طراحی شد و هدف آن خراب کردن کامپیوتر، تغییر عکس پسزمینه یا دسترسی به اطلاعات شخصی بود؛ اما با گذر زمان، در دست مجرمان سایبری به ابزاری برای کسب درآمد ازطریق سرقت اطلاعات باارزش برای باجگیری از کسبوکارها، هک کردن رمز عبور برای دسترسی به حسابهای بانکی یا سرقت هویت تبدیل شده است.

بدافزار در طول سالها انواع مختلفی پیدا کرده است که در ادامه با آنها و تاریخچهی کوتاهی از اولین ویروس کامپیوتری آشنا میشویم.

اولین ویروس و کرم کامپیوتر

به اعتقاد عدهای، اولین ویروس کامپیوتر، Creeper بود که اوایل دههی ۱۹۷۰، یعنی ده سال پیش از اینکه لئونارد آدلمن، دانشمند کامپیوتر آمریکایی، این بدافزارهای خبیث را «ویروس کامپیوتری» نامگذاری کند، خودش را نشان داد.

ویروس Creeper در سیستم عامل Tenex و در دورهی پیش از تبدیل آرپانت (ARPANET) به اینترنت جهانی ظاهر شد و با انتقال از سیستمی به سیستم دیگر، این پیام را نمایش میداد: «من کریپرم: اگر میتوانی من را گیر بیانداز!» این ویروس وقتی دستگاه جدیدی برای آلوده کردن پیدا میکرد، از سیستم قبلی حذف میشد؛ چون قادر به آلوده کردن چندین دستگاه بهطور همزمان نبود.

کریپر فقط به قصد آزار و اذیت طراحی شده بود و کارکرد دیگری نداشت؛ اما اولین نرمافزاری بود که رفتاری مشابه بدافزار داشت. کمی بعد برای از بین بردن کریپر، نرمافزار دیگری به نام ریپر (Reaper) طراحی شد.

از طرفی، برخی معتقدند عنوان اولین ویروس کامپیوتر باید به Brain تعلق بگیرد؛ چون برخلاف Creeper، میتوانست بدون نیاز به پاک کردن خود از سیستم قبلی، تکثیر شود. بسیاری از بدافزارهای امروزی قابلیت خودتکثیری دارند.

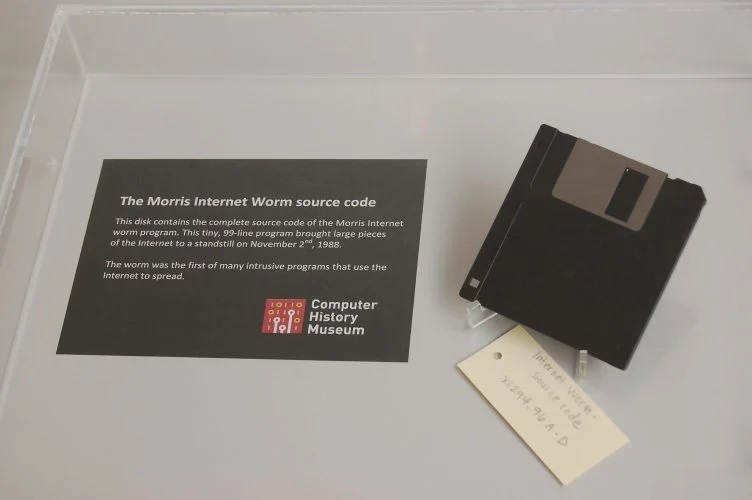

اما اولین کرم کامپیوتر که در کانون توجه رسانهها قرار گرفت، کرم موریس (Morris) بود که در سال ۱۹۸۸ توانست در همان ساعات اولیه اتصال به اینترنت که در آن زمان دست دانشگاهیان و مهندسان بود، هزاران کامپیوتر را آلوده کند و بخش عظیمی از اینترنت را از کار بیندازد. برآورد مالی بهرهوری ازدسترفته به خاطر حملهی کرم موریس چیزی حدود ۱۰۰ هزار تا ۱۰ میلیون دلار محاسبه شده بود.

البته کرم موریس هم مثل ویروس Brain و Creeper دقیقا در دستهبندی بدافزار قرار نمیگیرد؛ چون در واقع آزمایشی بود که از کنترل توسعهدهندهی آن خارج شد و خسارتی که به بار آورد، هدفمند نبود.

این نرمافزار تلاش داشت اندازهی اینترنت نوظهور را با انجام یک سری اسکن تخمین بزند؛ اما اشتباهاتی که در کد آن وجود داشت باعث اجرای غیر عامدانهی حملات محرومسازی از سرویس (DoS) شد و سرعت برخی کامپیوترها را آنقدر پایین آورد که عملا غیر قابل استفاده شدند.

بعد از حملهی کرم موریس، اتصال یکپارچهی اینترنت تا چندین روز قطع بود تا از گسترش آن جلوگیری و تمام شبکه پاکسازی شود.

انواع بدافزار

ویروس کامپیوتری (Computer Virus)

اغلب کاربران اینترنت و رسانهها از کلمهی «ویروس» برای اشاره به هر بدافزاری که در اخبار گزارش میشود، استفاده میکنند؛ درحالیکه خوشبختانه اغلب بدافزارها، ویروس نیستند. ویروس کامپیوتری فایلهای معتبر و قانونی میزبان را بهگونهای تغییر میدهد تا هر زمان که فایل آلوده اجرا شد، ویروس هم با آن اجرا شود.

ویروس کامپیوتری خالص دیگر این روزها رایج نیست و تنها ۱۰ درصد تمام بدافزارهای موجود را تشکیل میدهد. این اتفاق خوبی است؛ چون ویروس تنها بدافزاری است که باقی فایلها را نیز آلوده میکند و به همین خاطر پاک کردن ویروس بهتنهایی دشوار و تقریبا غیر ممکن است. حتی بهترین نرمافزارهای آنتیویروس توان جدا کردن ویروس از سایر فایلها را ندارند و در بیشتر موارد فایلهای آلوده را قرنطینه یا کلا پاک میکنند.

کرم (Worm)

سابقهی حضور کِرمها در سیستمهای کامپیوتری از ویروسها بیشتر است و به دوران بزرگرایانهها برمیگردد. کرمهای کامپیوتری با ظهور ایمیل در اواخر دههی ۱۹۹۰ پا گرفتند و به مدت تقریبا ده سال کارشناسان امنیت کامپیوتر در محاصرهی کرمهای مخربی بودند که بهصورت فایلهای پیوست در ایمیل فرستاده میشد. کافی بود کاربر ایمیلی آلوده به کرم را باز کند تا در مدتی کوتاه کل شرکت آلوده شود.

ویژگی متمایز کرم کامپیوتری قابلیت خودتکثیری آن است. برای مثال، کرم سرشناس Iloveyou تقریبا تمام کاربران ایمیل در دنیا را هدف قرار دارد، سیستمهای گوشی را پر از پیامهای جعلی کرد، شبکههای تلویزیونی را از کار انداخت و حتی در بعضی نقاط در کار روزنامهها وقفه ایجاد کرد. کرمهایی نظیر SQL Slammer و MS Blaster هم جاپای کرم را در تاریخ امنیت کامپیوتر محکم کردند.

کرمها به این خاطر نسبت به ویروسها مخربتر و دردسرسازترند که میتوانند بدون نیاز به اقدامی از طرف کاربر تکثیر شوند. ویروسها برای فعال شدن به کاربری نیاز دارند تا آنها را همراه برنامهی آلوده اجرا کند؛ اما کرم، فایلها و برنامههای دیگر را به کار میگیرد تا اعمال شرورانهاش را انجام دهند. برای مثال کرم SQL Slammer از حفرهی امنیتی برطرفشده در مایکروسافت SQL استفاده کرد تا تقریبا تمام سرورهای SQL پچنشدهی متصل به اینترنت را در ۱۰ دقیقه دچار سرریز بافر کند؛ رکوردی که تا امروز شکسته نشده است.

تروجان (Trojan)

یکی از رایجترین انواع بدافزار، تروجان است که اغلب خود را به شکل ابزاری معتبر و کاربردی جا میزند تا کاربر را وادار به نصب خود کند. تروجان از ویروس قدیمیتر است؛ اما بیشتر از هر بدافزار دیگری به کامپیوترهای کنونی آسیب زده.

اسم این بدافزار از داستان اسب تروآ گرفته شده است که در آن، یونانیهای باستان داخل اسب چوبی غولپیکری که بهعنوان هدیه به شهر تروآ داده شده بود، مخفی شدند و زمانیکه اسب وارد شهر شد، یونانیها از آن بیرون آمدند و شهر را تصاحب کردند. بدافزار تروجان کارکرد مشابهی دارد؛ به این صورت که مخفیانه و در قالب ابزاری کاربردی مانند بهروزرسانی یا دانلود فلش وارد سیستم میشود و به محض ورود، حمله را آغاز میکند.

تروجان برای دسترسی پیدا کردن به اطلاعات سیستم باید توسط کاربر اجرا شود. این بدافزار اغلب ازطریق ایمیل یا بازدید از وبسایتهای آلوده به سیستم منتقل میشود. رایجترین نوع تروجان بهطور طعنهآمیزی خود را بهصورت برنامهی آنتیویروس نشان میدهد و بهصورت پیام پاپآپ ادعا میکند کامپیوتر شما به ویروس آلوده شده است و برای پاک کردن آن باید این «نرمافزار» را نصب کنید. کاربران هم فریب آن را میخوردند و با نصب بدافزار، تروجان را مانند خونآشامی که برای ورود به خانهی قربانی نیاز به دعوت شدن دارد، به کامپیوتر خود دعوت میکنند.

تروجان بسته به قابلیتهایش میتواند به همهی اطلاعات روی سیستم دسترسی داشته باشد؛ از جمله اطلاعات ورود به اکانت و رمز عبور، اسکرینشاتها، اطلاعات مربوط به سیستم، جزییات حسابهای بانکی و بسیاری موارد دیگر؛ بعد از دسترسی، تروجان این اطلاعات را جمعآوری میکند و برای هکر میفرستد. گاهی تروجان به هکرها اجازه میدهد اطلاعات را تغییر بدهند یا برنامهی ضد بدافزار سیستم را خاموش کنند.

به دو دلیل مقابله با تروجان دشوار است:

۱- نوشتن تروجان آسان است و هر ماه میلیونها نسخه از آن ساخته میشود.

۲- تروجان با فریب کاربر گسترش مییابد؛ به همین خاطر نمیتوان با بستههای امنیتی یا فایروال یا روشهای سنتی جلوی آنها را گرفت.

جاسوسافزار (Spyware)

کار جاسوسافزار از اسمش پیدا است؛ جاسوسی کردن و سرک کشیدن به کامپیوتر و دستگاههای دیگران. جاسوسافزار به سابقهی مرورگر شما، اپلیکیشنهایی که استفاده میکنید یا پیامهایی که میفرستید، دسترسی دارد. جاسوسافزار میتواند بهصورت تروجان یا روشهای دیگر دانلود و وارد دستگاه شود.

برای مثال نوار ابزاری که برای مرورگر خود دانلود میکنید، ممکن است حاوی جاسوسافزاری باشد که فعالیتهای شما را در اینترنت مشاهده میکند؛ یا تبلیغات مخرب ممکن است کد جاسوسافزار را ازطریق دانلود ناخواسته و بهطور مخفیانه به کامپیوتر شما منتقل کنند.

در برخی موارد، نوعی از جاسوسافزار بهعنوان نرمافزاری با هدف کنترل استفاده از اینترنت کودک به والدین فروخته میشود و به گونهای طراحی شده است تا نرمافزارهای امنیتی و آنتیویروس آن را نادیده بگیرند. از طرفی، برخی شرکتها از جاسوسافزار برای نظارت مخفیانه بر کارمندان خود استفاده میکنند.

جاسوسافزارها اغلب بهآسانی قابل حذفاند؛ چون برخلاف بدافزارهای دیگر، قصد و غرض مخرب و شرورانهای ندارند؛ کافی است فایل اجرایی جاسوسافزار را پیدا کنید و جلوی اجرا شدن آن را بگیرید.

نیت جاسوسافزار به بدی دیگر بدافزارها، از جمله تروجان با دسترسی از راه دور نیست؛ اما هردو از روشی مشابه برای ورود به سیستم استفاده میکنند. در نتیجه، وجود جاسوسافزار در سیستم زنگ خطری است برای کاربر که سیستم او ضعفی دارد و باید قبل از مواجهه با تهدیدات جدیتر، برطرف شود.

باجافزار (Ransomware)

اکثر بدافزارها ترجیح میدهند تا جای ممکن از دید کاربر مخفی بمانند تا بتوانند اطلاعات بیشتری را دور از چشم او سرقت کنند؛ اما باجافزار به خاطر ماهیت خاص خود معمولا برعکس عمل میکند.

باجافزار اغلب ازطریق فایل پیوست یا لینکی در ایمیلهای فیشینگ وارد سیستم میشود، آن را آلوده میکند و با رمزگذاری دادههای کاربر یا بیرون انداختن او از سیستم، از او باج میخواهد؛ و برای اینکه به کاربر دسترسی دوباره به سیستم یا اطلاعات قفل شدهاش را بدهد، از او میخواهد ازطریق بیتکوین یا رمزارزهای دیگر، مبلغی به حساب هکر واریز کند.

شاید این روش به نظر ساده بیاید و با خودتان بگویید هیچ کس فریب آن را نخواهد خورد؛ اما واقعیت این است که این روش واقعا مؤثر است و بهدفعات، فعالیت شرکتها، بیمارستانها، ادارات پلیس و حتی کل شهر را با مشکل جدی روبهرو کرده. تنها در سال ۲۰۱۶، مجرمان سایبری بیش از یک میلیارد دلار ازطریق حملات باجافزار به جیب زدند. طبق گزارش یوروپل، حملات باجافزاری، بسیاری از تهدیدات سایبری جهان را در سال ۲۰۱۷ زیر سایه خود برده بودند.

اکثر باجافزارها مانند تروجان ازطریق نوعی مهندسی اجتماعی و دستکاری روانشناختی کاربر گسترش پیدا میکنند. بعد از اجرا شدن، اکثرا در چند دقیقهی اول فایلهای کاربر را پیدا و رمزگذاری میکنند؛ اگرچه تعدادی هم ممکن است از تکنیک انتظار استفاده کنند و با چند ساعت تماشای کاربر، برآورد کنند چقدر میتوانند از او اخاذی کنند یا اگر بکاپی از فایلها وجود دارد، آنها را هم پاک یا رمزگذاری کنند.

مثل هر نوع بدافزار دیگری، میتوان از حملهی باجافزار جلوگیری کرد؛ اما به محض اجرا شدن، اگر بکاپ خوبی از فایلها وجود نداشته باشد، بهسختی میتوان آسیب واردشده به سیستم را برطرف کرد. طبق مطالعات، حدود یکچهارم قربانیان مبلغ باج را به هکر پرداخت میکنند و از این تعداد، ۳۰ درصد نمیتوانند حتی بعد از پرداخت باج به فایلهای رمزگذاریشدهی خود دسترسی داشته باشند. باز کردن قفل فایلهای رمزگذاریشده، اگر ممکن باشد، به ابزارهای خاص و مقدار قابل توجهی خوشاقبالی نیاز دارد. برای در امان ماندن از حملهی باجافزار، بهترین توصیه این است از تمام فایلهای مهم و حیاتی خود بهصورت آفلاین بکاپ تهیه کنید. البته اگر نابغهای مثل الیوت آلدرسونِ سریال Mr. Robot بخواهد این حمله را سازماندهی کند، تقریبا هیچ امیدی به در امان ماندن فایلهای بکاپتان نیست.

وایپر (Wiper)

بدافزار وایپر هدفی ساده دارد: پاک کردن تمام اطلاعات کامپیوتر یا شبکهی مدنظر. فرایند پاک کردن اطلاعات از روی سیستم ممکن است بعد از اینکه اطلاعات استخراج و به مکان دیگری منتقل شد، توسط مهاجمان صورت بگیرد یا ممکن است تنها با هدف از بین بردن کل اطلاعات بدون هیچ بکاپی انجام شود.

نمونههایی از بدافزار وایپر در حمله به شرکتهای نفت و انرژی و سرقت اطلاعات و سپس پاک کردن این اطلاعات از روی سیستم به کار رفته است. برخی از این وایپرها تنها به پاک کردن اطلاعات بسنده نمیکنند و کل هارد حاوی این اطلاعات را رمزگذاری و غیر قابل استفاده میکنند.

یکی از معروفترین حملات وایپر، باجافزار پتیا (Petya) بود که بانکهای مرکزی، فرودگاههای بینالمللی و حتی نیروگاههای اتمی در دنیا را هدف قرار داد. ابتدا تصور میشد نیت پتیا باجخواهی است؛ اما محققان متوجه شدند قربانیان این حمله هیچ راهی برای دسترسی به اطلاعات خود با پرداخت باج نداشتند و اینکه هدف پتیا از ابتدا نابودی بدون بازگشت اطلاعات بوده است.

آگهیافزار (Adware)

هدف غایی اغلب مجرمان سایبری کسب درآمد است و برای برخی از آنها، استفاده از آگهیافزار روش خوب و کمدردسری برای این کار است. آگهیافزار دقیقا همان کاری که از اسمش برمیآید، انجام میدهد و طوری طراحی شده است تا تبلیغات را به کاربر تحمیل کند. در برخی موارد تنها راه خلاصی از شر این تبلیغات مزاحم، کلیک کردن روی آنها است و هر کلیک هم برای مجرم سایبری، درآمدزایی میکند.

در بیشتر موارد، آگهیافزارها کاری به اطلاعات قربانی ندارند و آسیبی به دستگاه وارد نمیکنند؛ فقط بینهایت آزاردهنده هستند و کاربر را مجبور میکنند مرتب روی پنجرههای پاپآپ کلیک کند تا آنها را ببندد. بااینحال، اگر این اتفاق روی گوشی موبایل بیفتد، باعث کاهش سریع شارژ باتری میشود یا با اشغال کل صفحهی نمایش، استفاده از گوشی را عملا غیر ممکن میکند.

باتنت (Botnet)

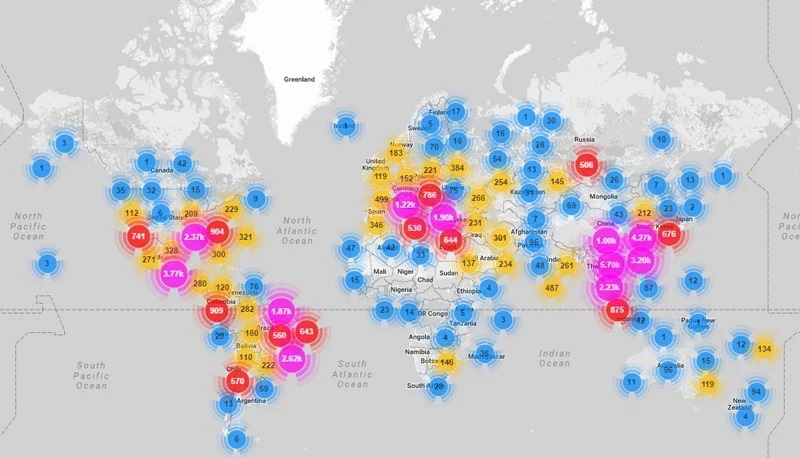

در حملهی باتنت (مخفف robot network)، مجرمان سایبری به کمک بدافزار و بهطور مخفیانه کنترل شبکهای از دستگاههای متصل به اینترنت را به دست میگیرند و با صدور دستور به کامپیوترهای آلوده و تحت کنترل (شبیه دستهای از زامبیها!)، اقدام به حملات هماهنگشده در مقیاس بزرگ، از جمله حملات DDoS میکنند که طی آن ترافیک زیادی به سمت وبسایت یا سرویس قربانی هدایت و باعث آفلاین شدن آن میشود.

از دیگر حملات رایجی که به کمک باتنت انجام میشود میتوان به ارسال هرزنامه در سطح بسیار گسترده، سرقت دادههای مالی و در مقیاسهای کوچکتر، هدفهای مشخصی از جمله شبکهی اینترنتی دانشگاه برای آفلاین کردن سرورها، اشاره کرد.

باتنتها طوری طراحی میشوند تا کاربر کاملا از فعالیت آنها و کنترل دستگاه خود بیخبر بماند. هرچه دستگاههای بیشتری به اینترنت وصل میشوند، قربانیان بیشتری مورد حملات باتنتها قرار میگیرند. باتنت معروف Mirai که اواخر سال ۲۰۱۶ سرعت خدمات اینترنتی در آمریکا را بهشدت کاهش داد، تا حدی وابسته به دستگاههای مبتنی بر اینترنت اشیا بود که به خاطر امنیت پایین و نبود ابزاری برای از بین بردن بدافزار، بهراحتی به شبکهی تحت کنترل این باتنت متصل شدند.

بدافزار استخراج رمزارز

موفقیت چشمگیر بیتکوین، رمزارزها را در مرکز توجه عموم قرار داده است. در بسیاری موارد، این رمزارزها خریداری نمیشوند، بلکه کاربران با در اختیار گذاشتن قدرت پردازش بخشی از شبکهی کامپیوتری یا وبسایت خود، به استخراج آنها مشغولاند.

در این بین، استخراج رمزارزها مورد سوءاستفادهی مجرمان سایبری نیز قرار گرفته است. البته استخراج رمزارز فعالیتی غیر قانونی نیست؛ اما برخی مهاجمان سایبری به منظور دستیابی به بیشترین مقدار رمزارز، با استفاده از بدافزار و بهطور مخفیانه، کامپیوتر کاربران دیگر را تحت کنترل میگیرند و به باتنت متصل میکنند؛ بدون آنکه صاحب کامپیوتر از این اتفاق آگاه باشد.

یکی از بزرگترین شبکههای رمزارز مجرمان سایبری، باتنت Smominru نام دارد و گفته میشود متشکل از ۵۰۰ هزار سیستم است و عاملانش دست کم ۳٫۶ میلیون دلار به جیب زدهاند.

معمولا استخراجگر رمزارز، کد مخربی به دستگاه قرانی وارد میکند تا از قدرت پردازش دستگاه برای اجرای اعملیات استخراج در پسزمینه استفاده کند. این فرایند سرعت سیستم کاربر را آنقدر پایین میآورد تا بالاخره متوقف میشود و کاربر گمان میکند این مشکل بیدلیل پیش آمده است.

کامپیوترهای شخصی و سرورهای ویندوز بهطور متداول برای استخراج رمزارز استفاده میشوند؛ اما اخیرا، دستگاههای مبتنی بر اینترنت اشیا هم به خاطر نبود امنیت و ماهیت متصل بودن آنها، مورد توجه مجرمان سایبری قرار گرفتهاند.

طبق تحلیل تیم امنیت سایبری Cisco Talos، یک سیستم آلوده میتواند روزانه ۰٫۲۸ واحد رمزارز مونرو استخراج کند؛ بدین ترتیب، شبکهای متشکل از ۲هزار سیستم آلوده میتواند در روز ۵۶۸ دلار و بیش از ۲۰۰ هزار دلار در سال برای هکرها درآمدزایی کند.

روتکیت (Rootkit)

روتکیت بدافزاری است که با هدف کنترل از راه دور کامپیوتر، بدون اینکه کاربر یا نرمافزارهای امنیتی متوجه حضور آن شوند، طراحی شده است. مجرمان سایبری به کمک روتکیت میتوانند فایل اجرا کنند، اطلاعات سرقت کنند، تنظیمات سیستم و نرمافزارها را دستکاری کنند یا حتی بدافزارهای دیگری نصب کنند. روتکیت میتواند ازطریق نصب و اجرای اپلیکیشنها یا حملات فیشینگ و حفرههای امنیتی به سیستم راه پیدا کند.

روتکیت یکی از خطرناکترین تهدیدات سایبری بهحساب میآید؛ چون میتواند حضور خود را پنهان کند و حتی برنامههای ضد بدافزار سیستم را از کار بیندازد و به اپلیکیشنهای نصبشده آسیب جدی وارد کند. هکرها به کمک روتکیت میتوانند جاسوسی کنند، حملات DDos ترتیب بدهند و دادههای باارزش را سرقت کنند.

برای جلوگیری از و شناسایی حملهی روتکیت، روی لینکهای مشکوک که معمولا ازطریق ایمیل به سیستم شما وارد میشوند، کلیک نکنید، از برنامههای تخصصی برای اسکن کامپیوتر استفاده کنید، سیستم خود را همیشه بهروز نگه دارید و ترافیک اینترنت خود را کنترل کنید. پیدا کردن و از بین بردن روتکیت پس از نصب روی سیستم کار بسیار دشواری است؛ برای همین متخصصان امنیت سایبری تأکید میکنند در این مورد مثل تمام موارد دیگر، پیشگیری بهتر از درمان است.

بدافزار بدون فایل (Fileless Malware)

بدافزار بدون فایل در دستهبندی جداگانهای از بدافزارها قرار نمیگیرد، بلکه بیشتر توصیف چگونگی سازوکار آنها است. بدافزارهای قدیمی به کمک سیستم فایلی، دستگاههای هدف را آلوده میکنند؛ اما بدافزارهای بدون فایل که امروزه بیش از ۵۰ درصد تمام بدافزارها را شامل میشوند، بهطور مستقیم از فایل یا فایل سیستم استفاده نمیکنند؛ در عوض فقط در حافظهی دستگاه پخش میشوند یا از کلیدهای رجیستری، رابط برنامهنویسی کاربردی (API) یا وظایف زمانبندیشده که «بدون فایل» هستند، استفاده میکنند.

این مدل بدافزار در پی موفقیت برنامههای آنتیویروس و سیستمهای ضد بدافزار در شناسایی و برطرف کردن حملات سایبری و همچنین با افزایش احتیاط و آگاهی کاربر هنگام مواجه با ایمیلها و فایلهای پیوست عجیب و غیر منتظره ظهور کرد. حالا که کاربر تمایلی به باز کردن ایمیل و لینکهای آلوده ندارد و اکثر سیستمها از برنامههای آنتیویروس بهروز استفاده میکنند، هکرها برای رسیدن به مقاصد شومشان مجبور به طراحی نوعی بدافزار شدند که بتواند از پس این دو سد برآید.

مهاجمان با بهرهبرداری از زیرساخت سیستم و دسترسی به آن، فایل و فولدرهای مخفی یا اسکریپتهایی ایجاد میکنند تا به کمک آنها سیستم را آسیبپذیر کنند، شبکهها را به هم متصل کنند و در آخر سرورها را تحت کنترل خود درآورند.

ماهیت بدفزار بدون فایل طوری است که تشخیص آن و حفاظت سیستم دربرابر آن به کمک نرمافزارهای آنتیویروس بسیار دشوار است. بااینحال، رفع حفرههای امنیتی، بهروز نگه داشتن سیستم و حذف یا کاهش دسترسیهای غیر ضروری ادمینها میتواند تا حدی خطر حملهی اینگونه بدافزارها را کاهش بدهد.

بدافزار ویندوز

زمانی بود که بسیاری از افراد فکر میکردند فقط سیستم عامل ویندوز مایکروسافت هدف حملات بدافزارها قرار میگیرد؛ این هم به این خاطر بود که زمانی متداولترین سیستم عامل، ویندوز بود و هکرها هم ویروسها و بدافزارها را متناسب با این سیستم عامل طراحی میکردند. سیستم عامل ویندوز همچنان با چالش بدافزار دستوپنجه نرم میکند و نسخههای قدیمیتر آن بیشتر از هر سیستم دیگری در خطر حملات سایبری هستند؛ اما بدافزار به هیچوجه تنها مختص پیسی ویندوزی نیست و هر دستگاهی که قابلیت اتصال به اینترنت دارد، با تهدید بدافزار روبهرو است.

بدافزار مک

سالها گمان میشد سیستم عامل مک کاملا دربرابر حملهی بدافزارها مصون است. اما در طول دههی ۱۹۹۰، بدافزارهایی طراحی شد که سیستم عامل ویندوز را هدف گرفته بودند؛ اما توانستند مک اواس را نیز آلوده کنند. بین سالهای ۱۹۹۵ تا ۱۹۹۸، بدافزارهایی مانند Concept و Laroux، مکهایی را که از برنامههای آفیس مایکروسافت استفاده میکردند، آلوده کردند. البته این بدافزارها مخرب نبودند و در مورد Concept، تنها پیامی با عنوان «1ّ» در پیسی و مک نمایش داده میشد و Laroux هم تنها صفحهای ماکرو با همین نام در پروژهی اکسل کاربر باز میکرد.

اما در اواسط دههی ۲۰۰۰، هکرها شروع به طراحی بدافزارهایی کردند که سیستم عامل مک را هدف میگرفت و حالا اگرچه دستگاههای ویندوزی همچنان بار سنگینی حملات بدافزاری را به دوش میکشند؛ اما سیستم عامل مک بهطور مرتب هدف جرایم سایبری از جمله تروجانهای بَکدُر، دانلود نرمافزارهای آلوده و حملات باجافزاری قرار میگیرد.

بدافزار اندروید

هر نوع بدافزاری که برای آلوده کردن کامپیوترها طراحی شده است، از جمله تروجان، باجافزار یا آگهیافزارها، حالا نسخهای برای آلوده کردن گوشی هوشمند دارد. حجم اطلاعاتی که امروزه روی گوشیهای موبایل ذخیره میشود، آنها را به اهدافی بسیار باارزشتر و وسوسهانگیزتر از کامپیوتر تبدیل کرده است.

زمانیکه گوشی هوشمند به بدافزار آلوده شود، دسترسی هکر را به قابلیت موقعیتیابی، عکسبرداری و استراق سمع به کمک دوربین و میکروفون گوشی ممکن میکند.

در بین گوشیها، آن دسته که مبتنی بر سیستم عامل اندروید هستند، بیشتر از سایرین مورد حملهی بدافزارها قرار میگیرند. اکوسیستم متن باز اندروید آن را به هدفی وسوسه انگیز برای مجرمان سایبری تبدیل کرده است.

هکرها با ترغیب کاربر به دانلود اپلیکیشنهای آلوده از فروشگاههایی غیر از گوگلپلی، به گوشی هوشمند دسترسی پیدا میکنند. در مواردی، این بدافزارها به شکل اپلیکیشنهای کاربردی و معروف مانند واتساپ درآمده و بیش از یک میلیون بار دانلود شدهاند.

بدافزار آیفون

اکوسیستم آیفون به خاطر سیاستهای سختگیرانهتر اپل نسبت به اندروید، از امنیت بیشتری برخوردار است. بدافزار آیفون پدیدهی نادری است؛ اما مواردی بوده که هکرها راههایی برای ورود به این گوشیها و نصب جاسوسافزار پیدا کردهاند.

مادامی که دستگاه آی اواس شما جیلبریک نشده باشد، راه نفوذ بدافزار به آن بسیار دشوار خواهد بود. ویروسها برای گسترش به تعامل با برنامههای سازندهی سیستم نیاز دارند؛ اما سیستم عامل آیفون چنین تعاملی را بسیار محدود میکند.

آی اواس بهگونهای طراحی شده است تا هر اپلیکیشن در فضای مجازی جداگانهای اجرا شود؛ در نتیجه تعامل اپلیکیشنها محدود و گسترش ویروس با مشکل روبهرو میشود. در کنار این مورد، اپلیکیشنهای اپل تنها از اپاستور دانلود میشود و اپل روند بررسی سختگیرانهای بر اپلیکیشنهای اپاستور اعمال میکند؛ در نتیجه بسیار بعید است اپلیکشنهای آلوده به بدافزار از اپاستور سر درآورند.

بدافزار اینترنت اشیا

هر وسیلهای که قابلیت اتصال به اینترنت داشته باشد، این پتانسیل را دارد تا مورد حملهی سایبری قرار بگیرد. ظهور دستگاههای متصل به اینترنت اشیا فواید بسیاری برای صنایع، محیط کار و خانه داشته است؛ اما در را به روی فعالیتهای جدید مجرمان سایبری باز کرده است.

برخی از دستگاههای مبتنی بر اینترنت اشیا، از سیستمهای کنترل صنایع گرفته تا اسباببازیهای کودکان، از امنیت سایبری مطلوبی برخوردار نیستند. یکی از رایجترین حملات سایبری که این وسایل را هدف قرار میدهد، حملهی بدافزارهایی است که آنها را به باتنت متصل میکند. دستگاههایی مانند روتر، سیستمهای هوشمند نورپردازی، پخشکنندهی ویدئو و دوربینهای مداربسته بهراحتی به بدافزار آلوده میشوند و میتوانند در حد حملهی DDos باتنت Mirai، فاجعه به بار آورند.

شبکهی دستگاههای آلوده به Mirai عمدتا از محصولات مبتنی بر اینترنت اشیا تشکیل شده بود و آنقدر قوی بود که توانست بخش عظیمی از اینترنت را کُند یا متوقف و حتی دسترسی به بسیاری از سرویسهای محبوب را غیر ممکن کند.

دستگاههای آلوده به Mirai به روال عادی خود ادامه دادند و مشکلی برای خود دستگاه ایجاد نشد؛ اما بدافزار BrickerBot فضای ذخیرهسازی دستگاههای آلوده را خراب کرد و عملا آنها را از کار انداخت.

دوربینهای خانگی متصل به شبکهی اینترنت، درست مانند گوشیهای موبایل میتوانند به ابزاری برای جاسوسی هکرها تبدیل شوند. برخی از این دوربینهای مداربسته آنقدر از لحاظ امنیتی ابتدایی هستند که بدافزار توانسته است بهراحتی تعداد زیادی از آنها را آلوده کند.

راههای محافظت دربرابر بدافزارها

برخی از ابتداییترین روشهای امنیت سایبری میتواند کمک زیادی به حفاظت سیستمها و کاربران دربرابر حملات بدافزاری بکند. برای مثال، اطمینان از بهروز بودن نرمافزارها و سیستم عامل به محض انتشار بستههای بهروزرسانی و امنیتی، کاربران را دربرابر بسیاری از حملات سایبری محافظت میکند.

یکی از دلایلی که سرویس سلامت همگانی انگلیس به آن شدت مورد آسیب باجافزار WannaCry قرار گرفته بود، این بود که بخشهای زیادی از سیستم، هفتهها بعد از عرضهی بستههای امنیتی، هنوز بهروزرسانی نشده بودند.

شاید بهروزرسانی و نصب بستههای امنیتی مخصوصا در مورد شبکهی بزرگی از سیستمهای متصل، کار وقتگیری باشد؛ اما ثابت شده است با همین اقدام میتوان از بسیاری از حملات بدافزارها و تبعات بعضا جبرانناپذیر آنها جلوگیری کرد.

نصب نرمافزارهای امنیت سایبری میتواند در این زمینه کمک کند. بسیاری از این نرمافزارها بهطور مرتب مکانیزم تشخیص و مقابله با بدافزارهای جدید را بهروزرسانی میکنند تا برای هر تهدید احتمالی آمادگی لازم را داشته باشند.

کاربران نیز باید در خصوص امنیت سایبری، گشتوگذار امن در اینترنت و خطرات ایمیلهای فیشینگ آموزش ببینند و نسبت به کلیک و دانلود لینکهای مشکوک، محتاطانهتر رفتار کنند. اگر کاربران سطح آگاهی خود را در خصوص امنیت سایبری بالا ببرند، بسیاری از حملات بدافزاری در رسیدن به اهدافشان ناموفق خواهد بود.

منبع:

Zoomit